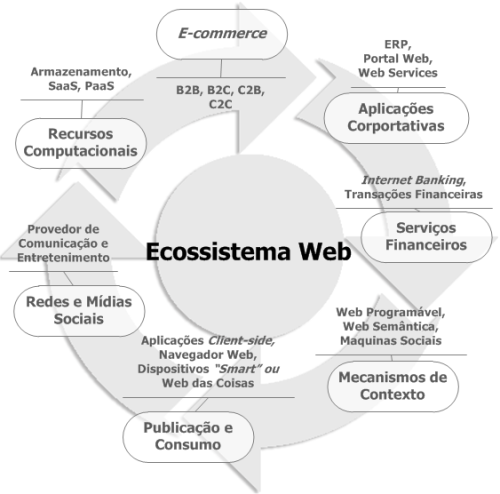

Não há dúvidas que nos dias atuais a Web se consagra como um dos mecanismos computacionais mais preciosos para a humanidade. Seus usuários, através de um computador pessoal, smartphone ou smart tv, que uma vez munido de um navegador Web, é capaz de consumir serviços como e-mail, e-commerce, redes sociais e transações online, seja para fins de lazer ou negócios, beneficiando pessoas ou organizações, caracterizando assim o ecossistema Web.

Um ecossistema por definição padrão é tido como um conjunto que designa a observação do comportamento e interação entre diferentes indivíduos em um mesmo ambiente. A interação entre o conjunto de usuários, navegadores Web, redes sociais, dispositivos, aplicações e demais serviços na Web é o que definimos como o ecossistema Web, conforme a Figura 1.

Contudo, apesar dos benefícios, podemos afirmar que esse ecossistema é um ambiente hostil diante aos casos cada vez mais frequentes de ataques que resultam na violação dos dados sensíveis de seus usuários ou serviços [1]. Nos repositórios acadêmicos, há exatamente 21 anos, desde o início de 1994 até final de 2014, nosso estudo identificou artigos que abordam sobre essa problemática. O que podemos perceber é a notória necessidade de catalogar esses incidentes no intuito de inventariar os comportamentos relacionados, facilitando na identificação e prevenção de vulnerabilidades decorrentes. Um bom exemplo são organizações como MITRE e OWASP que mantêm periodicamente catálogos destas ameaças, auxiliando a manutenção e desenvolvimento de aplicações projetadas para o ecossistema Web [2] [3].

Diante disso, a problemática abordada por este estudo pretende considerar violação de dados sensíveis oriundas de aplicações ou serviços Web, bem como mecanismos como o navegador Web, além de aspectos relacionados ao comportamento humano nesse ecossistema, a exemplo da engenharia social. Segundo [4], um dado sensível é um ativo do usuário, pois é uma informação que tem valor agregado para o mesmo. Além disso, o acesso e armazenamento desse dado devem ser restritos ao seu proprietário. Uma vez que o dado sensível seja visualizado, modificado ou indisponível, sem a devida autorização do seu proprietário, é reproduzida uma violação.

Este estudo tem como objetivo identificar os ataques mais emergentes na literatura que estão relacionados à violação de dados sensíveis no ecossistema Web. A meta-análise está estruturada da seguinte forma: (i) Descrevemos a contextualização da problemática, onde apresentamos conceitos, atores, riscos e impactos sobre os dados sensíveis. (ii) Desenvolvemos uma metodologia baseada em três etapas que propõe uma análise dos principais ataques no contexto do ecossistema Web. Essa análise visa responder alguns questionamos acerca da problemática do estudo, tendo como base para as respostas as publicações da literatura. (iii) Identificamos estudos correlatos na literatura e descrevemos nossos pontos chaves que diferem dos demais. E por fim, (IV) descrevemos nossas conclusões e trabalhos futuros a serem explorados durante a evolução deste estudo.

- Secunia, 2014. “Secunia Vulnerability Review”. Disponível em: http://goo.gl/6nqBAQ

- MITRE, 2014. “Common Weakness Enumeration”. Disponível em: http://cwe.mitre.org/

- OWASP, 2013. “Top Ten 2013”. Disponível em: https://goo.gl/qRgSkl

- Allen, 2001. “The CERT guide to system and network security practices Series in software engineering” Addison-Wesley.